Ciò conferma la necessità, per istituzioni e aziende, di prepararsi adeguatamente a fronteggiare la minaccia di questa preoccupante piaga digitale

di Michele Pinassi*

“L’attacco migliore è quello che non fa capire dove difendersi.

La difesa migliore è quella che non fa capire dove attaccare” (Sun Tzu)

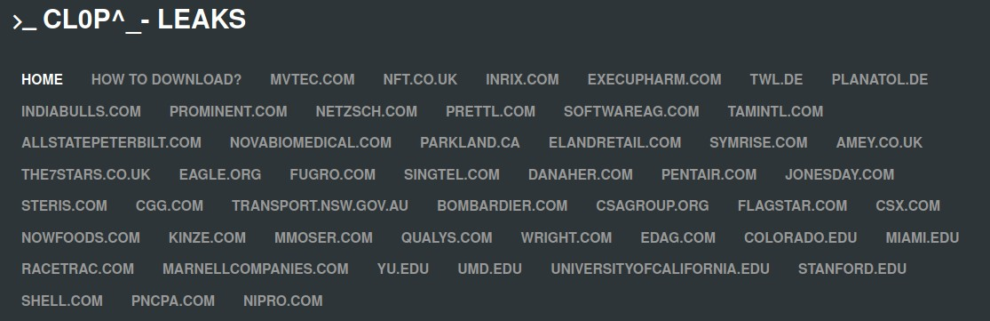

SIENA. Giorni bollenti per svariate università D’oltreoceano, con nomi importanti come UCLA, Berkeley, Stanford caduti nelle grinfie dei cybercriminali. Ennesime vittime di ransomware, la piaga digitale che sta flagellando senza soluzione di continuità enti e aziende in tutta Internet.

La rassegna stampa citata sul sito dorper.me descrive uno scenario davvero preoccupante: dal pesante data breach di quasi 10mila records contenenti i numeri di previdenza sociale degli utenti della Syracuse University al leak dell’Università di Miami con le cartelle cliniche di “poche dozzine” di pazienti, con tanto di diagnosi e altre informazioni sensibili.

Vittime, a quanto pare, del ransomware Cl0p: tra i data breach recenti, colpito anche il colosso petrolifero Shell (a quanto risulterebbe, in questo caso, l’esfiltrazione dei dati è stata possibile sfruttando un bug 0-day nel software Accellion FTA, usato per il trasferimento sicuro dei files).

Il 2021 si sta confermando, come da numerose autorevoli previsioni, l’anno degli attacchi ransomware. Che non solo “sequestrano” i dati aziendali: sfruttano la leva della pubblicazione dei dati stessi, tra cui sono spesso contenuti preziose informazioni, per caldeggiare il pagamento del riscatto. Dati pubblicati liberamente sul dark web, confermando che l’obiettivo di questi thread actors è, appunto, riscuotere il riscatto.

Le prime vittime sono gli utenti che si ritrovano i propri documenti, cartelle cliniche o altre informazioni personali sul web. Informazioni che potrebbero essere utilizzate per furti d’identità, estorsioni o truffe. A cui si aggiunge ovviamente il danno d’immagine e, conseguentemente, economico dell’azienda colpita: leve importanti, che portano diverse vittime (difficile fare stime) a pagare.

Una delle vicende più note, per rimanere negli USA, fu l’attaccoransomware alla città di Baltimora. Secondo le stime, l’attacco ransomware rischiava di costare, alle casse cittadine, oltre 18 milioni di $. A fronte di un riscatto di meno di 80mila $. La scelta, sicuramente sofferta, di cedere ai sequestratori e pagare è stata probabilmente quella meno costosa, finanziariamente parlando.

Con questo non voglio affatto suggerire di cedere all’estorsione (che peraltro, detto per inciso, non garantisce il rispetto degli “accordi”: non stiamo parlando di gentiluomini). Solo evidenziare l’importanza e l’impatto delle cifre economiche in gioco: gli 11 peggiori attacchi del 2020 sono costati, alle vittime, oltre 144 milioni di dollari.

Difendersi da queste minacce è forse la parte più difficile: anche una buona strategia di recovery, che permette di recuperare l’operatività in pochissimo tempo, non sempre è tale da garantire che i dati esfiltrati non vengano pubblicati. Molto dipende quindi dal valore dei dati, il nuovo “petrolio digitale” che muove una ampia fetta dell’economia mondiale.

Per finire, tutte le aziende e istituzioni dovrebbero prepararsi all’eventualità di un attacco ransomware. Come recita un adagio, “non chiederti se, chiediti quando“. E farsi trovare preparati è, indubbiamente, la scelta migliore.

*www.zerozone.it