di Michele Pinassi*

“Le tre regole di lavoro: 1. Esci dalla confusione, trova semplicità. 2. Dalla discordia, trova armonia. 3. Nel pieno delle difficoltà risiede l’occasione favorevole.” (Albert Einstein)

SIENA. La diffusione del CoVID-19, aka “Coronavirus“, sta avendo degli inaspettati effetti positivi per stimolare una differente visione del lavoro, sollecitando le forme smart quali il lavoro agile.

Almeno per la PA, i dipendenti che scelgono di avvalersi del lavoro agile devono utilizzare esclusivamente apparecchiature di loro proprietà (BYOD – Bring Your Own Device). Se da un lato questo permette alle aziende di scaricare parte dei costi fissi direttamente sul dipendente, dall’altro impone una maggiore consapevolezza sulle misure di sicurezza minime necessarie a garantire la protezione dei dati.

Non c’è molto da inventarsi, poiché sia la Direttiva NIS che le Misure minime di sicurezza ICT per le PA, indicano chiaramente i requisiti minimi che ogni dispositivo deve avere. Il tutto, nell’ottica di rispettare quanto disposto dal Regolamento generale europeo per la protezione dei dati personali (GDPR).

Peraltro, come ben indicato nella normativa relativa (trovate un approfondimento su “Smart Working: come tutelare salute e sicurezza del lavoratore”, ForumPA), sta al dipendente “a dover verificare, in base alle linee guida fornite dall’azienda o dall’amministrazione pubblica, le condizioni di adeguatezza della propria postazione di lavoro in Smart Working“.

Se è difficile gestire la sicurezza dei dati in un ambiente circoscritto come la Intranet aziendale, le difficoltà aumentano quando si tratta di dover dare accesso ai dati anche dall’esterno. Il rischio di accessi non autorizzati e conseguente data breach aumenta con l’aumentare delle vie di accesso ai dati: minimizzare la superficie d’attacco è fondamentale, resistendo alla tentazione di rendere tutto disponibile a tutti, magari per semplicità o pigrizia.

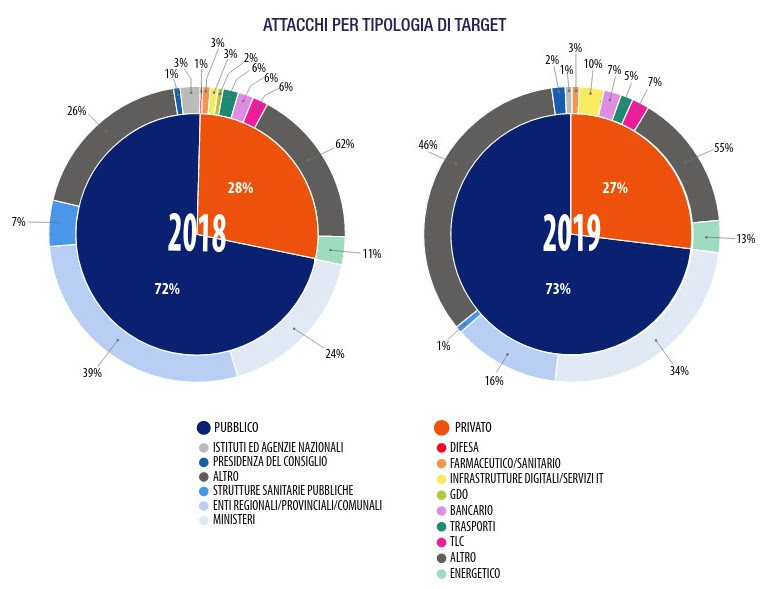

“Tra i target privilegiati si sono confermati i sistemi informatici di Pubbliche Amministrazioni centrali e locali (73%)” dice, chiaramente e in grassetto, la “Relazione sulla Politica dell’Informazione per la Sicurezza – 2019” della Presidenza del Consiglio dei Ministri, in particolare per attacchi di matrice politico-attivista che hanno un forte impatto reputazionale sull’istituzione colpita.

L’uso di una VPN sicura e cifrata per accedere alla Rete aziendale, e conseguenti servizi, usando credenziali personali, è uno dei requisiti non negoziabili.

Tuttavia un accesso sicuro alla Rete può essere veicolo per attacchi laterali, ransomware e altro malware: stimolare i dipendenti a mantenere sicuro e aggiornato il proprio dispositivo è un altro elemento essenziale, come l’obbligo di avere attivo e aggiornato un antivirus in grado d’identificare le minacce.

Sarebbe consigliabile anche mantenere separati gli ambienti di lavoro, quello personale e quello professionale, creando utenti ad-hoc: questo minimizza l’eventualità che un malware, scaricato durante i momenti di svago o da caselle mail personali, possa impattare sulle risorse aziendali. Ovviamente usare il proprio PC con account “Amministratore” è fortemente sconsigliato.

La scelta migliore, tuttavia, rimane quella di riuscire a separare gli ambienti, attraverso soluzioni di virtualizzazione o via VNC/RDP, evitando che i dati aziendali possano transitare, anche per breve periodo, fuori dal perimetro: soprattutto per le figure amministrative, le cui attività lavorative comportano l’uso di word processor e, spesso, dei famigerati .DOC/.DOCX, il rischio di veicolare anche macro malevole è molto alto.

Secondo i dati analizzati dal Clusit, il malware rimane il principale vettore d’attacco. Al terzo posto, il social engineering: altro elemento sul quale le aziende dovrebbero investire, per aumentare la consapevolezza degli utenti sul tema cybersecurity.

È necessario fare particolare attenzione a questo aspetto perché fuori dal perimetro aziendale è più facile cadere in un sito di phishing e perdere, quindi, l’esclusività delle proprie credenziali. Il motivo è semplice: la Rete aziendale dovrebbe avere un firewall di frontiera che intercetta e blocca le minacce di questo tipo. Ormai quasi tutti i vendor adottano soluzioni per il blocco più o meno automatico di questi siti web, arrivando anche alla verifica su potenziali esfiltrazioni di credenziali e dati personali. Ovviamente, fuori dal perimetro aziendale, questa protezione è demandata interamente all’utente, che spesso non ha né competenze né risorse per difendersi adeguatamente.

Purtroppo è facile cadere in un attacco di phishing, soprattutto se si tratta di attacchi mirati e l’utente non ha avuto una formazione adeguata a tal proposito. Come ho più volte segnalato, sul web si trovano anche strumenti di e-learning interessanti, come ad esempio questo phishing quiz messo a disposizione da Google.

Tra le contromisure da attuare per difendersi dalla perdita di esclusività delle credenziali (“furto”) la più efficace è indubbiamente l’autenticazione a 2 fattori (2FA): che sia un SMS, il codice di Google Authenticator o un altro sistema, rinunciare a un pizzico di comodità permette di mantenere maggiormente al sicuro i propri sistemi. Purtroppo attuare la 2FA non è sempre possibile, anche per limiti tecnici di alcune piattaforme, e quindi non rimane che affidarsi a strumenti di analisi proattiva del traffico in grado di interpretare e mitigare eventuali anomalie di comportamento (es. un utente che non invia mai posta elettronica, improvvisamente spedisce migliaia di e-mail dal proprio account = anomalia). Inoltre c’è da considerare che il tempo non è dalla nostra parte: secondo le statistiche, gli attaccanti sfruttano le credenziali rubate entro mezz’ora, rendendo difficile per la vittima capire di essere stata raggirata e, quindi, provvedere con le necessarie contromisure (es. cambio della password).

A fronte di queste considerazioni si capisce l’importanza di:

- riconoscere il phishing e non fornire mai le credenziali prima di aver verificato attentamente la legittimità del portale (non sempre facile, soprattutto da alcuni browser, i.e. quelli di alcuni smartphone);

- adottare, dove possibile, soluzioni di 2FA;

- utilizzare una password diversa per ogni servizio/portale, così da limitare le possibilità di attacco in caso di perdita di esclusività;

e sarà pertanto necessario che:

- le aziende implementino procedure chiare per la gestione degli incidenti, con personale capace di reagire velocemente in caso di data breach;

- gli utenti sappiano quali sono i canali/referenti a cui segnalare la possibile perdita di esclusività e poter attuare tutte le procedure di mitigazione del caso;

- le aziende elaborino delle policy di uso e di sicurezza degli strumenti telematici utilizzati per il lavoro smart e comunicarli ai dipendenti;

- gli utenti si impegnino a mantenere un livello di sicurezza adeguato (antivirus aggiornato, firewall personale…) su tutti i dispositivi che vengono connessi alla Rete aziendale;

Ormai la tecnologia ha raggiunto un grado di qualità e affidabilità tale che, al netto di bug, l’anello più debole è sempre più spesso l’utente finale. Soprattutto quelle categorie di utenti che non hanno molta confidenza con gli strumenti telematici, più facilmente vittima di raggiri e truffe. Secondo le statistiche, il 95% dei data breach è causato da un errore umano.

Ho avuto modo di constatare come, in alcuni contesti lavorativi, venga troppo spesso dato quasi “per scontato” che un utente sappia usare correttamente gli strumenti informatici. Nulla di più sbagliato, poiché l’importanza che oggi rivestono questi strumenti, sia per la gestione dei dati che per l’esecuzione dei processi, è altissima.

Gli investimenti in sicurezza, che spesso vengono considerati superflui, in realtà permettono alle aziende di risparmiare molti soldi sia in termini di ore di lavoro perse nel recupero dei dati dopo un attacco che come perdita di credibilità. Secondo alcuni autorevoli report, in Italia nel 2020 i costi per gli attacchi da ransomware si attesteranno intorno ai 4 miliardi di dollari (comprensivi dei 16 giorni stimati, in media, per il recupero della totale operatività).

Se da un lato il ruolo dei NOC/SOC, sempre più centrale e critico, deve essere quello di garantire infrastrutture affidabili e sicure, dall’altro gli utenti devono compiere uno sforzo educativo sull’uso sicuro degli strumenti tecnologici: non serve a molto una porta blindata, se viene lasciata aperta…

*www.zerozone.it