di Michele Pinassi*

“Most wireless devices including laptops, tablets and smartphones have network software that automatically connects to access points they remember. This convenient feature is what gets you online without effort when you turn on your computer at home, the office, coffee shops or airports you frequent.” (Pineapple website)

SIENA. In Italia la notizia è arrivata solo di sfuggita ed agli addetti ai lavori: la startup RenewLondon aveva installato nella capitale britannica migliaia di cestini multimediali che attraverso un display LCD mostravano pubblicità ai passanti. Niente di strano, se non fosse che sfruttando una caratteristica/vulnerabilità del WiFi sui nostri smartphone, questi cestini erano in grado di seguire i passanti e capire dove stavano andando, con ovvie ripercussioni sulla privacy.

Come è possibile che un cestino possa seguirmi?

Facciamo un passo indietro e prendiamo il nostro smartphone. Tra le varie opzioni di connessione, abbiamo il WiFi. Usiamo il WiFi per connetterci alla nostra rete di casa, alla rete di lavoro, dell’ufficio, della caffetteria dove leggiamo il giornale mentre gustiamo un buon caffè, perché il nostro smartphone si collega automaticamente alle reti che abbiamo già configurato.

Questa grande comodità si sta rivelando un’arma a doppio taglio, poiché gran parte dei nostri smartphone effettua senza sosta una ricerca passiva/attiva delle reti WiFi che ci circondano. Continuamente, il nostro smartphone prende l’elenco delle reti WiFi che abbiamo già configurato e chiede in giro se qualcuno di quei BSSID è presente – ovviamente allegando alla richiesta il MAC address univoco del terminale -.

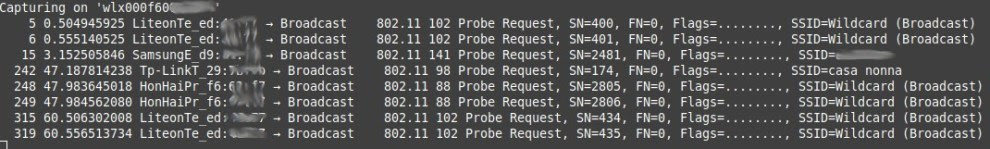

È una spiegazione abbastanza semplicistica (lo dico per gli addetti ai lavoro che dovessero leggere questo articolo) ma rende bene l’idea: il nostro smartphone con il WiFi attivo chiacchiera continuamente con ciò che ha intorno, dicendo il suo “nome” (MAC address) univoco.

Attraverso un qualsiasi dispositivo WiFi capace di supportare la modalità monitor e un minimo di competenze tecniche, è possibile mettersi in ascolto di questi segnali e ottenere in pochi minuti l’elenco dei MAC address di tutti i dispositivi con WiFi attivo nelle vicinanze.

Essendo il MAC address idealmente univoco (ci sono tecniche, chiamate MAC address spoofing, per contraffarlo. Ma questo è un altro discorso), è possibile seguire il dispositivo semplicemente monitorandone gli spostamenti.

Il MAC address è composto da 6 byte, in cui i primi 3 identificano il costruttore e gli altri 3 il dispositivo. Un elenco completo dei construttori e relativi range MAC è disponibile al sito hwaddress.com

La tecnica è talmente efficace che alcuni negozi hanno già iniziato a utilizzarla all’interno dei loro locali per analizzare le abitudini e gli spostamenti dei loro clienti.

Devo tuttavia dare atto ad Apple per aver mitigato il problema adottando, nelle release iOS >= 8, la randomizzazione del MAC address ogni volta che verifica le connessioni WiFi disponibili, impedendo quindi la tracciabilità del dispositivo.

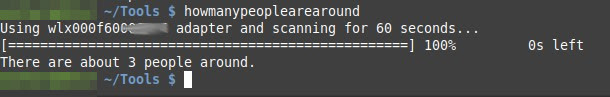

Per chi vuole fare qualche esperimento sul tema, segnalo il simpatico script “howmanypeoplearearound” che “Count the number of people around you by monitoring wifi signals“.

Il wifi dello smarthphone racconta molto di te…

Come ho già detto, il wifi dello smartphone effettua una scansione di tipo passivo/attivo sui canali WiFi, chiedendo se uno dei BSSID memorizzati è disponibile. In due parole, chiederà se “WiFi Casa” è disponibile, così come “Bar terrazze” o “WiFi Hotel Minerva“. Che, in qualche modo, offre ad un eventuale attaccante ulteriori informazioni sulle abitudini del proprietario dello smartphone.

Questa caratteristica offre golose opportunità di attacco, ad esempio attraverso un access point malevolo che risponde ad uno dei BSSID preconfigurati del malcapitato, avendo ottime possibilità di far connettere automaticamente lo smartphone alla rete. A questo punto la possibilità di rubare altre informazioni è concreta, ad esempio rubando eventuali credenziali inviate attraverso canali non sicuri con attacchi man-in-the-middle.

Peraltro questa è una delle motivazioni principali per cui sconsiglio vivamente di utilizzare reti wireless di negozi, di ristoranti o di bar per effettuare operazioni sensibili, ad esempio movimenti bancari o pagamenti

Molte applicazioni, peraltro, appena rilevano una connessione ad Internet effettuano automaticamente l’accesso ai relativi provider di servizio: neanche ci rendiamo conto di quante informazioni il nostro smartphone scambia continuamente attraverso Internet!

Turn off your WiFi!

Spegnere il WiFi quando si è fuori casa o fuori, comunque, da contesti protetti e sicuri sarebbe una buona abitudine. Esattamente come è una buona abitudine rimuovere dall’elenco delle reti WiFi tutte quelle che non usiamo più (come la rete wifi dell’albergo dove abbiamo soggiornato un anno fa…)

Attacchi basati su questo tipo di vulnerabilità sono sempre più probabili, anche in conseguenza della facilità con la quale è possibile acquistare, per poche centinaia di euro, dispositivi creati proprio per questi scopi, come HAK5 Pineapple. Dispositivi difficili da individuare, poiché effettuano soprattutto una raccolta passiva dei dati che il nostro smartphone trasmette continuamente.

E’ inoltre opportuno adottare tutte le altre misure di sicurezza oggi disponibili, come la 2FA – autenticazione a 2 fattori -, o comunque non utilizzare servizi che trasmettono le credenziali di autenticazione in chiaro (attraverso canali non-HTTPS cifrati con certificati sicuri ed autorevoli).

*www.zerozone.it