di Michele Pinassi*

“Ci sono errori che si pagano cari, oltre al riscatto”

SIENA. Il ransomware è probabilmente una delle più minacciose piaghe digitali che affliggono la Rete. Si parla di software che impedisce in vari modi, tra cui il più frequente è attraverso la cifratura di tutti i files, l’accesso ai dati. Chiedendo un riscatto per ottenerne “la liberazione”.

Questi software si intrufolano nel nostro sistema in diversi modi, tra cui software illegale, allegati via mail (si stima che oltre il 90% degli attacchi avviene attraverso mail di phishing), chiavette e dispositivi USB (o altri supporti di memorizzazione) infetti…

A seconda della tipologia di ransomware, le conseguenze possono essere più o meno gravi. Esistono svariate varianti e non tutti cifrano i files del nostro hard disk. Alcune famiglie, come Petya, si insediano nell’MBR (Master Boot Record) dell’hard disk e cifra la Master File Table (MFT) del file system NTFS, rendendo impossibile accedere ai files (che però non saranno cifrati). Un altra famiglia, chiamata “CryptXXX“, inizia a cifrare i files dopo un po’ di tempo dall’infezione. Alpha, invece, cifra solo specifiche estensioni di files sul disco rigido ma non risparmia nessun file presente su eventuali directory condivise.

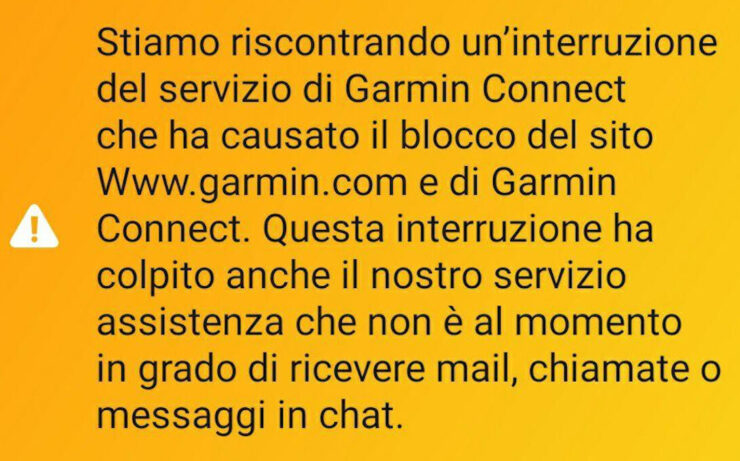

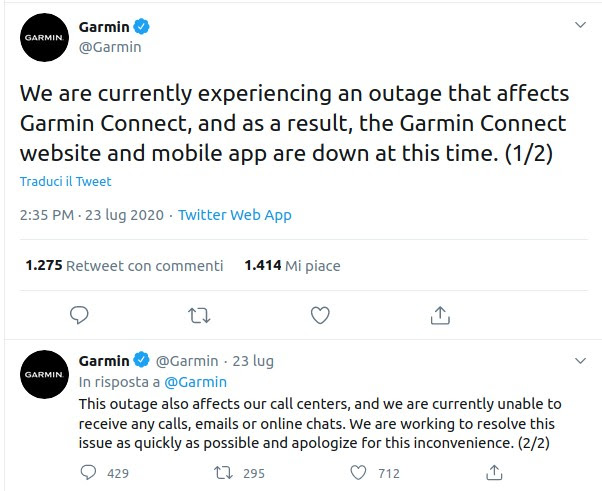

Non sappiamo ancora cosa sia accaduto di preciso alla nota azienda Garmin, produttrice di GPS, navigatori e altri dispositivi elettronici, nonché strumentazione di supporto al volo come flyGarmin. Sappiamo solo che alle 14:35 del 23 Luglio 2020, dal profilo Twitter @Garmin, sono stati avvisati gli utenti di un problema che ha inficiato l’uso delle app ed anche l’operatività del call center di supporto

Subito si è diffuso l’hashtag #garmindown, così come la notizia che un attacco ransomware avrebbe reso inutilizzabili gran parte dei sistemi della multinazionale, in attesa di un ripristino dal backup. L’azienda si è affrettata a smentire, addossando il problema a un aggiornamento dei sistemi informatici interni non andato a buon fine. Tuttavia sul web già si rincorrono rumors (non verificati) sull’attacco dal ransomware WastedLocker, creato dal gruppo hacker russo Evil Corp. Alcune fonti stampa dicono che il responsabile sarebbe il 33enne Maksim “AQUA” Yakubets, su cui l’FBI avrebbe già messo una taglia di 5 milioni di $ a chi darà informazioni utili alla sua cattura.

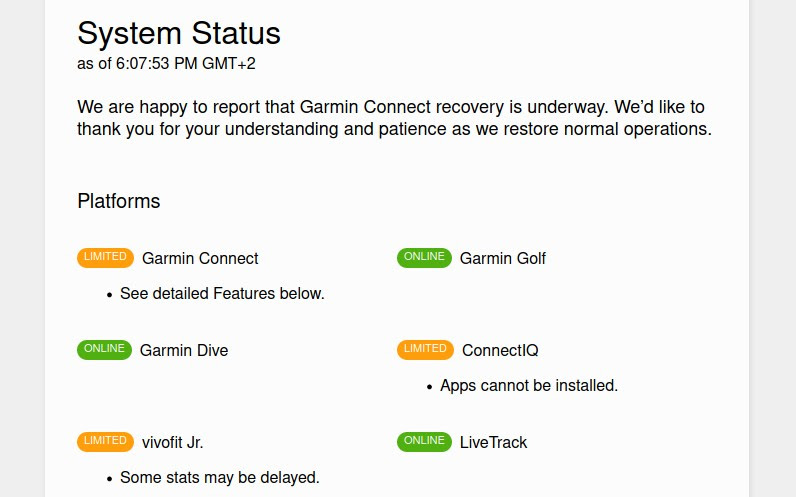

Garmin ha comunque reagito, mettendo online una pagina dedicata, www.garmin.com/it-IT/outage/, dove l’azienda cerca di rispondere alle domande più comuni. Segnalo anche una pagina web dove è possibile verificare lo stato dei servizi: a distanza di oltre 5 giorni, come si vede, non tutti sono ancora pienamente operativi.

Anche il nostro Paese non è immune da questo tipo di attacchi: a dicembre 2019 ne fu vittima l’ospedale Fatebenefratelli di Erba (CO), dove vennero cifrate 35 mila radiografie.

Proprio qualche settimana fa è stato nuovamente segnalato dal CSIRT nazionale l’aumento di attacchi connessi all’uso di dispositivi di accesso remoto (VPN e RDP) per diffondere ransomware come “Ragnar Locker”, “Nefilim/Nephilim”, “Clop” e “Maze”. Una volta dentro la rete aziendale, vengono sfruttati i c.d. lateral movement per diffondersi in tutti i sistemi vulnerabili.

Negli anni, il costo complessivo degli attacchi da ramsonware è letteralmente esploso: si passa da meno di un miliardo nel 2015 per arrivare a oltre 20 miliardi previsti per il 2021.

Il costo per le pratiche di remediation supera di gran lunga gli investimenti necessari ad evitarlo, o quantomeno minimizzarne gli effetti: ancora oggi, però, molte aziende preferiscono rischiare, trovandosi poi a subirne effetti devastanti sia economici che reputazionali.

Come prima cosa, è necessario adottare un recovery plan che consenta di mantenere attiva la business continuity in seguito ad un attacco catastrofico, come la perdita di disponibilità del dato. Questo lo si ottiene avendo un backup disponibile e ragionevolmente indietro nel tempo: un backup contaminato non risolverà il problema, che si ripresenterà non appena terminato il ripristino. Deve essere investito nella formazione dei dipendenti, considerando i vettori di attacco maggiormente utilizzati, così come nella organizzazione della Rete per renderla il più possibile resiliente a un attacco di questo tipo. Anche il cosiddetto “cloud” non è immune dal problema, poiché alcuni ransomware riescono a cifrare e propagarsi anche attraverso le cartelle condivise e servizi di storage on-line.

Fare affidamento solo sui sistemi di sicurezza perimetrali non è sufficiente: oltre a poter arrivare sui sistemi bersaglio attraverso chiavette USB o CD-ROM già infetti, non è difficile riuscire a evadere i sistemi automatici d’identificazione attraverso tecniche di compressione e cifratura.

Per finire, mentre Garmin sta concludendo la rimessa on-line dei suoi servizi, i consigli sono sempre gli stessi: non aprite mai gli allegati che ricevete via posta elettronica, se non assolutamente autorevoli. Non scaricate e non installare software illegale o proveniente da fonti non verificate. Proteggetevi eseguendo backup periodici di tutti i dati importanti e mantenetene sempre una copia off-line.

*www.zerozone.it