Un malware "spione" scoperto da Security without Borders

di Michele Pinassi*

SIENA. Non capita spesso vedere la stampa mainstream occuparsi di problemi informatici. Ma Exodus, questo il nome del malware, si sta meritando tutta l’attenzione a causa di un brutto pasticcio che lo ha visto arrivare addirittura su Google Play.

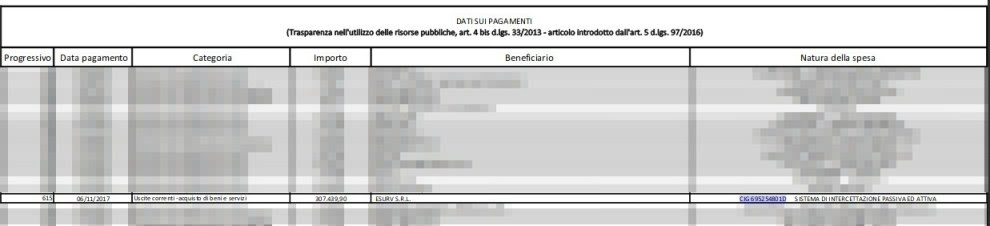

Scoperto da Security without Borders (dove c’è una dettagliata analisi tecnica del software), questo “sistema di intercettazione attiva e passiva” per Android è stato commissionato alla eSurv Srl – azienda italiana che si occupa di soluzioni innovative per la videosorveglianza – nientemeno che dalla Polizia di Stato nel 2017 e pagato più di 300.000 euro.

Per motivi che ancora non sappiamo, questo software sviluppato per spiare gli utenti (immagino sia stato commissionato come strumento di indagine) è finito sul repository pubblico di Google Play e scaricato da centinaia di cittadini ignari, che si sono ritrovati “spiati” a loro insaputa e senza alcun motivo.

Exodus risulterebbe capace di:

- Recuperare un elenco delle applicazioni installate;

- Registrare l’ambiente circostante utilizzando il microfono incorporato in formato 3gp;

- Recupera la cronologia di navigazione e i segnalibri da Chrome e SBrowser (il browser fornito con i telefoni Samsung);

- Estrarre gli eventi dall’app Calendario;

- Estrai il registro delle chiamate;

- Registrare le chiamate telefoniche audio in formato 3gp;

- Scattare foto con la fotocamera incorporata;

- Raccogliere informazioni sulle torri cellulari circostanti (BTS);

- Estrarre la rubrica e l’elenco dei contatti dall’applicazione Facebook;

- Estrarre i log dalle conversazioni di Facebook Messenger;

- Prendere uno screenshot di qualsiasi applicazione in primo piano;

- Estrarre informazioni sulle immagini dalla Galleria;

- Estrarre informazioni dall’applicazione GMail;

- Scaricare i dati dall’app Messenger dell’IMO;

- Estrai registri chiamate, contatti e messaggi dall’app Skype;

- Recupera tutti i messaggi SMS;

- Estrarre i messaggi e la chiave di crittografia dall’app Telegram;

- Scaricare i dati dall’app Viber messenger;

- Estrai i log e recuperare i media scambiati tramite WhatsApp;

- Estrarre la password della rete Wi-Fi;

- Estrarre i dati dall’applicazione WeChat;

- Estrarre le coordinate GPS correnti del telefono;

C’è chi, come Stefano Zanero, sembra non credere molto all’ipotesi della fuga per errore, tanto che nel suo editoriale “Exodus, un disastro annunciato: l’Italia gestisce con superficialità il tema spy software” pone l’accento sulle regole troppo lasche in merito agli strumenti di indagine che, secondo una interpretazione che mi sento di condividere:

Bisognerebbe chiarire quale sia l’utilizzo di questi strumenti e con quali garanzie. Magari anche con dei requisiti stringenti in termini di controllo delle operazioni. È inaccettabile che un oggetto del genere, sviluppato per lo stato, finisca per infettare cittadini a caso. (Stefano Zanero, Organizing Committee Itasec, Politecnico di Milano, Agendadigitale.eu)

La vicenda rischia di provocare un bel terremoto internazionale, anche se Google ha prontamente rimosso tutti i software infetti (ben 25 versioni differenti, sin dal 2016) e il sito web della societa eSurv, così come gran parte dei profili social (eccetto Google+) sono stati disattivati.

Chissà come andrà a finire. Intanto la Procura di Napoli ha avviato le indagini per capire le potenziali ripercussioni per la privacy dei cittadini ignari di essere “intercettati”. In ogni caso, davvero un brutto pasticcio.

*www.zerozone.it