diario-dalla-quarantena-47-giorno-bugie-cybersicurezza-e-responsabilità

di Michele Pinassi*

“Posso sopravvivere, col pilota automatico, ma vivere è un’altra cosa.”

(Enrico Brizzi)

SIENA. La parola del giorno è “responsabilità”. Ogni volta che leggo o ascolto un comunicato o una dichiarazione la parola che ricorre più spesso è “responsabilità”: “dobbiamo essere responsabili”…”è il momento di azioni responsabili”…”abbiamo la responsabilità”… scusate -eh!- ma chi deve prendersi la responsabilità di decidere se non voi? Senza contare che il Parlamento, massimo organo democratico eletto dai cittadini, sembra improvvisamente scomparso dai radar…

In tutta sincerità, dopo oltre 45 giorni di lockdown e sospensione di importanti diritti Costituzionali a mezzo DPCM, mi aspetterei qualcosa di più di un “dovremmo agire con responsabilità“. Fatelo. Fate qualcosa! Qualunque cosa ma FATELO! Ché qui non ne possiamo più di restare chiusi in casa in attesa di non si sa neanche cosa…

Poi c’è anche chi fa e sbaglia, inventando balle per provare a pararsi il didietro. Le bugie, però, hanno le gambe corte: nessun attacco hacker all’infrastruttura dell’INPS. È stato confermato proprio dal presidente Tridico: il crash al sito dell’1 aprile è stato causato da un problema di configurazione della rete.«Abbiamo agito in un contesto di emergenza di soli dieci giorni e senza fare i necessari test sulla robustezza della struttura…Mi scuso con gli utenti e il Parlamento». Tridico, tanto per chiarire, precisa:«Le spese nell’informatica sono di 305 milioni nel 2019, pari allo 0,09% in rapporto al valore della produzione […] di questi, 250 milioni sono in outsourcing. Abbiamo chiesto al governo la fine della spending review e la re-internalizzazione dei processi informatici, in modo da avere il controllo»

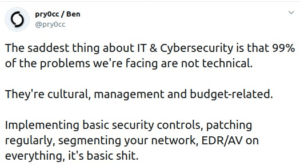

Oggi ho seguito un webinar tecnico sugli attacchi alle infrastrutture aziendali via VPN. Ha fatto vedere come in meno di 5 minuti un attaccante motivato è penetrato nella Rete aziendale, prelevato le credenziali di amministrazione del DC ActiveDirectory e aver fatto l’accesso all’intero archivio dei dati aziendali. Avrà avuto fortuna ma, ripeto: in meno di 5 minuti. Come ha fatto? Semplicissimo: il primo passo, banale, è stato trovare una credenziale utente valida per accedere all’infrastruttura aziendale via VPN. Difficile? Affatto! Basta che un utente non abbia cambiato la password in seguito a un breach o che abbia usato la medesima password per più account. Quanti di voi usano le medesime credenziali (username/e-mail e password) su più siti web? Una volta fatto l’accesso alla Intranet aziendale, è un gioco da ragazzi trovare un server vulnerabile.

Oggi ho seguito un webinar tecnico sugli attacchi alle infrastrutture aziendali via VPN. Ha fatto vedere come in meno di 5 minuti un attaccante motivato è penetrato nella Rete aziendale, prelevato le credenziali di amministrazione del DC ActiveDirectory e aver fatto l’accesso all’intero archivio dei dati aziendali. Avrà avuto fortuna ma, ripeto: in meno di 5 minuti. Come ha fatto? Semplicissimo: il primo passo, banale, è stato trovare una credenziale utente valida per accedere all’infrastruttura aziendale via VPN. Difficile? Affatto! Basta che un utente non abbia cambiato la password in seguito a un breach o che abbia usato la medesima password per più account. Quanti di voi usano le medesime credenziali (username/e-mail e password) su più siti web? Una volta fatto l’accesso alla Intranet aziendale, è un gioco da ragazzi trovare un server vulnerabile.

Per non parlare del brutto vizio di lasciare la porta RDP (Remote Desktop Protocol) aperta. Certo, è taaanto comodo poter arrivare sul PC dell’ufficio da casa, senza impazzire con la VPN! Infatti è comodo: anche per chi vuole rubare i dati o usare il Vostro PC e la Vostra Rete per lanciare attacchi o diffondere malware… Tutti noi abbiamo l’abitudine di controllare, prima di uscire di casa o di lavoro, se le finestre sono chiuse, le luci spente. E chiudiamo la porta, a chiave. Con serrature sicure e, magari, anche una bella porta blindata. Lo facciamo per evitare che ladri e delinquenti possano accedere ai locali e rubare i nostri beni. Oggi il vero patrimonio sono i dati aziendali. Parliamo di dati finanziari (ordini, estratti conto…), dati personali (anagrafica clienti, buste paga dipendenti…) e dati aziendali (brevetti, progetti, business plans…).

Se per accedere fisicamente ai locali aziendali è richiesta la presenza fisica in loco, per attaccare una Rete aziendale collegata a Internet basta semplicemente… un accesso a Internet! Ogni nodo esposto in Rete oggi riceve quotidianamente migliaia di attacchi automatizzati, alla ricerca di una vulnerabilità. Non servono chissà quali competenze per farlo: ci sono già tutti gli strumenti, come i Google Dorks, i motori di ricerca come Shodan e molto altro. Dover lavorare da casa non è mai una buona scusa per abbassare le difese della propria Rete aziendale. Anzi, è necessario avere ancora più attenzione a tutti gli aspetti relativi alla cybersicurezza della propria Intranet, effettuando periodici pentesting alle infrastrutture, adottando strategie di mitigazione attacchi attraverso WAF e IDS, monitorando attentamente eventuali leaks di credenziali aziendali.

Gli eroi del giorno sono gli agenti della GdF che hanno inseguito con la Jeep questa donna che passeggiava in mezzo ai campi, a Venaria, in provincia di Torino. Niente multa per lei: si sono limitati ad intimarle di tornare a casa. «E’ probabile che mi abbiano avvistata dalla direttissima che porta a Lanzo… Con quel golf rosso che indossavo non potevano non notarmi» ha dichiarato al giornalista.

*www.zerozone.it