Perché ci sono dubbi sulla votazione di M5S sul caso Diciotti

di Michele Pinassi*

SIENA. Premetto subito che non parlerò del quesito o di altre questioni prettamente politiche. Mi interessa, adesso, sottolineare un aspetto tecnico che reputo importante, soprattutto quando si cerca di conquistare una credibilità nel mondo della Rete: la privacy e la sicurezza dei dati.

I fatti

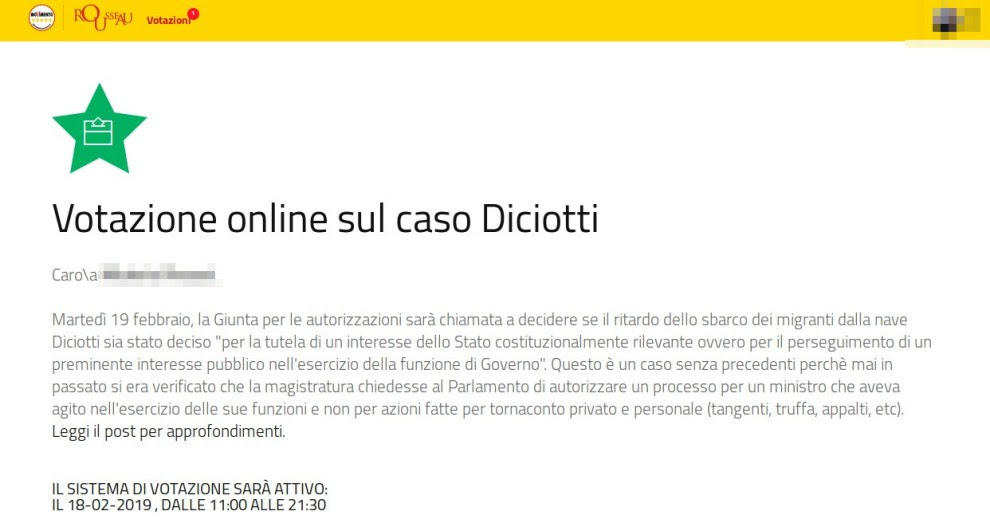

Lunedì 18 febbraio, dalle ore 10.00 alle 19.00 (poi posticipato l’inizio alle 11:00 e la chiusura alle ore 21:30 per problemi tecnici sulla piattaforma), gli iscritti al Portale Rousseau hanno potuto esprimersi sul quesito in merito alla nota vicenda sulla Nave Diciotti che ha coinvolto il Ministro dell’Interno Salvini ed altri esponenti governativi.

Come riporta Fanpage, l’apertura della sessione di voto è stata posticipata di un’ora per problemi tecnici (“A pochi minuti dall’inizio della votazione online si sarebbero riscontrati infatti disguidi tecnici, non si sa di che natura“), che hanno reso quasi immediatamente irraggiungibile il portale.

Daje ciurma!#Diciotti #Rousseau #PonzioPilatoSRL #pisQAnon Never Die pic.twitter.com/pIRISTuSDQ— rogue0 (@r0gue_0) 18 febbraio 2019

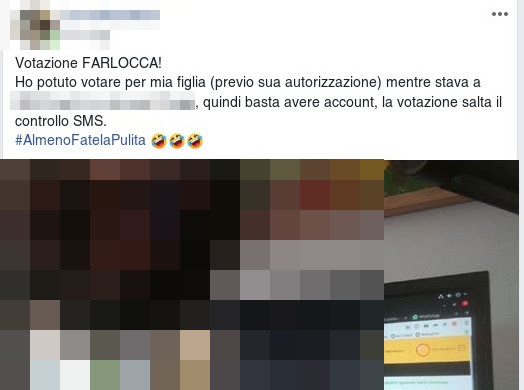

Quasi immediatamente, svariati utenti hanno segnalato che l’accesso alla piattaforma non era più soggetto all’invio del codice via SMS né veniva inviata la consueta e-mail di conferma di acquisizione del voto.

In totale, a quanto si apprende dal post sul sito ufficiale del MoVimento 5 Stelle, hanno partecipato al voto 52417 utenti.La votazione entra nella storia di Rousseau per essere stata quella con il maggior numero di votanti di sempre in una singola giornata. Un record. RISULTATI votazione online sul caso Diciotti

Ci sarebbe stato anche qualche rumors su possibilità di voto multiple (persone che hanno espresso più volte il voto), ma non ho ricevuto conferme dirette a tal proposito.

Alcuni utenti mi confermano che, in data 19 febbraio, al login sul portale Rousseau viene richiesto il codice di sicurezza inviato via SMS.

Perché è importante la 2FA?

L’autenticazione a due fattori, o 2FA (“2 factor authentication“), è una importante misura di sicurezza che previene accessi non autorizzati a chi conosce solo uno dei due metodi di autenticazione, come ad esempio username e password.

La 2FA prevede che l’utente conosca qualcosa, come le credenziali (“something you know“), e abbia qualcosa in suo possesso, come lo smartphone (“something you have“), da usare oppure dove inviare un codice alfanumerico via SMS o richiedere una OTP (ad esempio Google Authenticator).

Considerando il sempre più alto numero di data breaches che coinvolgono milioni e milioni di credenziali, il rischio di violazione del proprio account è sempre più elevato: per questo l’uso di un ulteriore layer di autenticazione basato sul “qualcosa che ho” è fondamentale: perché, quindi, proprio ieri hanno deciso di disattivarla?

Disattivare la 2FA è stato un grosso errore

Probabilmente è stato proprio a causa dei problemi tecnici che hanno scelto di “alleggerire”, in qualche modo, la piattaforma. Ma disattivare una delle funzioni più importanti per la sicurezza del voto è stata la strategia giusta? Personalmente credo proprio di no, anche perché ha – di fatto – indebolito la sicurezza del sistema (e qui mi astengo da ulteriori commenti sulle osservazioni già fatte dal Garante della Privacy nel Dicembre 2017 e la successiva proroga, con tanto di osservazioni sul vulnerability assestment…) e permesso a chiunque fosse in possesso delle semplici credenziali di autenticazione (indirizzo e-mail e password) di votare, senza neppure la e-mail di notifica dell’avvenuta votazione (che avrebbe comunque permesso, in caso di votazione non autorizzata, almeno di essere avvertiti).

Come abbiamo più volte visto, e come le cronache anche recentissime ci narrano (con i “pesanti” data breach da milioni di credenziali rubate), ottenere l’indirizzo e-mail e la password non è così difficile, considerando l’abitudine – sbagliata – a usare spesso e volentieri sempre la stessa parola chiave.

C’è inoltre da valutare l’impatto che una misura del genere ha avuto sulla sicurezza generale dei dati personali degli iscritti, potenzialmente alla mercé di chiunque abbia conosciuto le credenziali: nome, cognome, indirizzo, proposte e molto altro.

Alla democrazia serve sicurezza

Insomma, sull’aspetto della sicurezza sembra ci sia ancora molto da lavorare, considerando inoltre che questo portale viene spesso portato ad esempio della tanto sbandierata “democrazia diretta”.

In realtà, alla luce di alcune evidenti problematiche mai sanate nel corso degli anni, ad iniziare dalla certificazione da parte di un Ente terzo del voto e delle relative procedure, l’attendibilità dei risultati può essere considerato di poco più superiore a quella di un banale sondaggio in Rete.

Inoltre, come peraltro più volte evidenziato anche su questo blog (“#hack5stelle …e Rousseau inciampò su un SQL Injection !” – 3 Agosto 2017) oltre che dall’Autorià Garante della Privacy, in assenza di specifiche procedure di audit e di integrità nei confronti del database e dei voti, potrebbe essere molto semplice manomettere i risultati o, comunque, modificarli: ad esempio, gli utenti non hanno modo di verificare, né nell’immediato ma neppure a distanza di tempo, cosa hanno votato. Né c’è modo di verificare gli elenchi dell’elettorato attivo (cosa, ad esempio, possibile nelle normali votazioni amministrative).

La democrazia, che è una cosa estremamente seria, ha bisogno innanzi tutto di sicurezza. Il voto elettronico, argomento complesso più volte dibattuto, si scontra più che mai con la necessità di garantire segretezza, autenticità, integrità e verificabilità del voto stesso.

Ieri, come molte altre volte, niente di tutto questo è stato possibile.

Chissà Jean-Jacques Rousseau cosa ne avrebbe pensato.

*www.zerozone.it