Si affilano le armi cyber per un conflitto combattuto anche a colpi di frame IP?

di Michele Pinassi*

“Un giorno faranno una guerra e nessuno vi parteciperà.” (Carl Sandburg)

SIENA. Con un tweet di neanche 24 ore fa, il collettivo Anonymous entra ufficialmente in cyber-guerra contro la Russia.

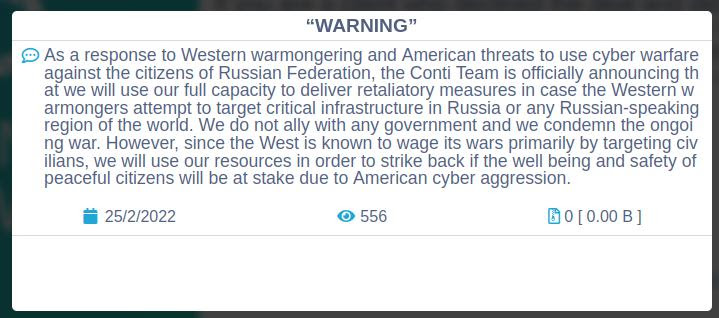

Dopo poche ore è il turno della ransomware gang Conti che, attraverso un post sul suo blog nel darkweb, si schiera dalla parte della Russia e, testualmente, minaccia di usare “la nostra piena capacità di fornire misure di ritorsione nel caso in cui i guerrafondai occidentali tentino di colpire le infrastrutture critiche in Russia o in qualsiasi regione del mondo di lingua russa“.

Sono solo gli ultimi due atti, in ordine cronologico di una cyber-guerra che da mesi si trascina a colpi di leak, ddos e attacchi ai danni delle infrastrutture strategiche.

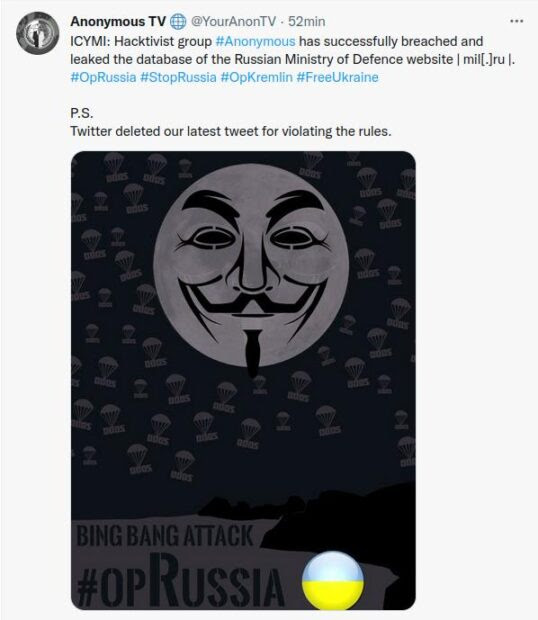

Notizia di poche ore fa, Anonymous sembra aver violato il sito della difesa russo mil[.]ru e pubblicato in rete i dati prelevati. Così annuncia il (secondo) tweet pubblicato da Anonymous TV:

A quanto si apprende anche da RedHotCyber, i dati sottratti sembrano confermare la bontà dell’attacco e della relativa rivendicazione. Il sito del

Ministero della Difesa sovietico risulta ancora irraggiungibile.

Che il cyberspazio sia ormai a tutti gli effetti terreno di conflitto è noto da tempo, ufficialmente da quando, nel 2016, anche la NATO lo ha riconosciuto come uno dei domini di guerra, insieme a quelli tradizionali come aria, terra, spazio e mare.

E in Italia, cosa dobbiamo pertanto aspettarci?

Sicuramente lo scenario delle minacce cyber è particolarmente critico e già da qualche anno, anche nel nostro Paese, sta vivendo un momento di attenzione causato dalla diffusione degli attacchi ransomware e leaks ai danni di Enti, Aziende e Istituzioni.

Proprio ieri il CSIRT nazionale ha diramato un bollettino urgente, rilasciando sia gli IoC (Indicatori di Compromissione) del recente malware HermeticWiper, che distrugge il contenuto dei sistemi compromessi, che sollecitando l’adozione delle misure di protezione per le infrastrutture ICT nazionali, anche attraverso un banner “!!! difesa alta – massimi controlli interni !!!” in home page particolarmente esplicativo della situazione.

Stiamo infatti assistendo a una rapida escalation dell’offensiva cyber da entrambi i fronti, come confermato anche dall’intervento da Lisa Monaco, dirigente del DOJ statunitense, che nel suo intervento alla Munich Cybersecurity Conference ha candidamente dichiarato che “Given the very high tensions that we are experiencing, companies of any size and of all sizes would be foolish not to be preparing right now as we speak — to increase their defenses, to do things like patching, to heighten their alert systems, to be monitoring in real-time their cybersecurity (Lisa Monaco, DOJ, Munich Cybersecurty Conference 2022), ricordando, ad esempio, il costo di miliardi di dollari causato della diffusione del malware NotPetya nel 2017, iniziato proprio in Ucraina.

Non è escluso che le operazioni di cyberwar possano sfruttare anche nuovi 0-day per colpire le infrastrutture avversarie, tra cui ci sono ospedali, fornitori di servizi essenziali (elettricità, acqua…) e istituzioni pubbliche, causando interruzioni del servizio e danni collaterali anche ingenti, incluse possibili vittime umane.

In Italia, i recenti attacchi anche alle reti informatiche sanitarie (Regione Lazio, Ospedale San Giovanni di Roma, AULSS 6 Euganea e ASL Napoli 3 Sud), con conseguenti disagi e disservizi per l’utenza, hanno evidenziato la fragilità del Sistema ICT italiano, risultato di decenni di mancata attenzione e adeguati investimenti, sia in termini infrastrutturali che di competenze e formazione.

Sarò pessimista ma l’enorme ritardo accumulato non possiamo recuperarlo con roboanti proclami a reti unificate, sparando bandi di assunzione per super-competenti ma con RAL inadeguati.

Non ci resta che incrociare le dita e sperare che non vada a finire troppo male.

P.S. “Un pessimista è solamente un ottimista ben informato” cit.

*www.zerozone.it