di Michele Pinassi*

“Odio le vittime che rispettano i loro giustizieri.” (Jean-Paul Sartre)

SIENA. Il darkweb riserva sempre sorprese, talvolta anche interessanti. Ho scoperto il blog della ransomware gang “grief“, di cui non avevo sentito parlare.

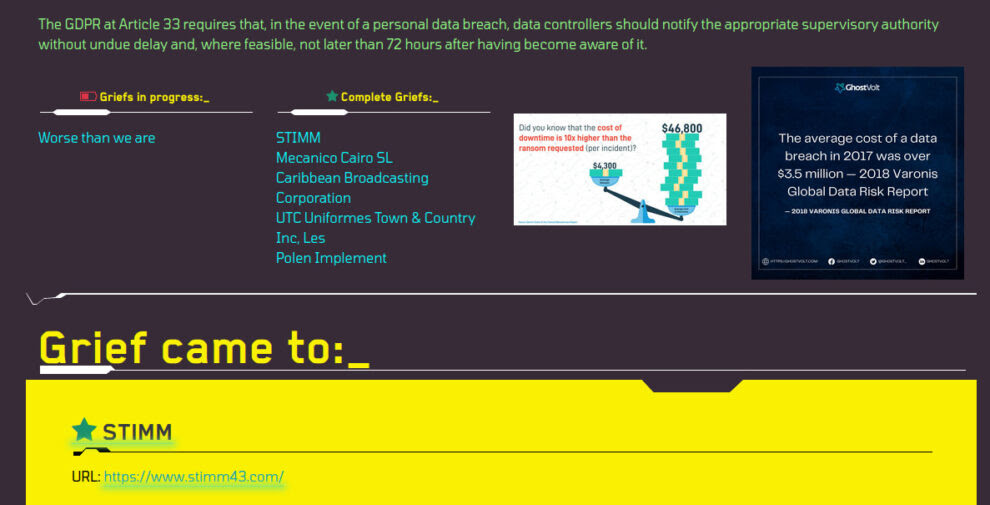

Per accedervi è necessario completare un captcha, misura di prevenzione adottata da svariati portali per impedire le visite da parte di bot e scraper. Una volta superata la challenge iniziale, il blog si presenta con un reminder dell’art. 33 del Regolamento Europeo 2016/679 “GDPR” e un paio di banner che ricordano come “i danni economici del downtime superano anche di 10 volte il costo del riscatto” e che “il costo medio di un databreach nel 2017 è stato di 3,5 milioni di $“. Segue poi l’elenco delle vittime colpite dal loro malware e i dati esfiltrati di chi non ha pagato il riscatto.

Ad attirare la mia attenzione, però, è un link dal nome “Worse than we are” (“Peggio di noi”), che rimanda a una riflessione della gang in merito.

Ho deciso di riportarla qui, per aiutarci a comprendere meglio il contesto cybercriminale attuale. Chiaramente, si tratta di un punto di vista. Il punto di vista di una gang di cybercriminali che ha fatto dell’attacco, esfiltrazione, riscatto e pubblicazione dei dati il suo business.

Few days ago one group posted interesting thoughts about the situation here. We'd like to make some comments and maybe extend some thoughts from our point of view.

Police, FBI and Recovery Company™. Who cares about the data in a ransom case?

But answer is too simple to be truth: 2 sides are interested.

One side is company affected. Second side is ransom operator. Nobody else.

Also interesting is common reaction in media: The question is – when your company gets hit by Ragnar Locker, are you going to let them determine the rules or not?

Of course much better way is to pay Recovery Company™ upfront.

And now they determine the rules. But in this rules there is no place for data safety.

It's just a business model where Recovery Company™ earns it's money just because it exists.

They must be significant specialist in recovery. But no, unable to recover most of data without proper backups.

They must be perfect negotiaitors. But no once again. They just use variations of same script.

Do they interested in solution? And you know the answer: NO. They will get paid either way.

It's also looks like that some of those companies are affilates of some groups with huge number of targets.

Conveyor for a percentage.

Don't pay ransom. Pay that "good guys". But what for? Would they recover data? Nope. Would they prevent the release of sensitive data? No. And what do they do? They are "good".

We wanna play a game. If we see professional negotiator from Recovery Company™ - we will just destroy the data.

Recovery Company™ as we mentioned above will get paid either way. The strategy of Recovery Company™ is not to pay requested amount or to solve the case but to stall. So we have nothing to loose in this case. Just the time economy for all parties involved.

What will this Recovery Companies™ earn when no ransom amount is set and data simply destroyed with zero chance of recovery? We think - millions of dollars. Clients will bring money for nothing. As usual.

“We wanna play a game“, ma non è un gioco quando le aziende devono interrompere il loro business, talvolta dovendo chiudere per bancarotta, gli ospedali non possono fornire le cure a chi ne ha bisogno, i documenti e i dati riservati dei cittadini finiscono alla mercé di chiunque, sul web.

Trovo discutibile che possa esserci chi fa business approfittando dello stato di debolezza di chi è colpito da un ransomware ma, come ci insegna anche la vita reale, “più è forte il bisogno, più è alto il prezzo”.

La riflessione però pone anche dei quesiti interessanti, soprattutto in merito alle possibili azioni di remediation che una vittima si trova a dover mettere in atto per limitare i danni. Da un lato c’è il bisogno di ritorno all’operatività, salvaguardando la business continuity, dall’altro è necessario limitare i danni reputazionali e i danni conseguenti alla pubblicazione di dati personali (con potenziale sanzione da parte dell’autorità Garante della Privacy). Insomma, non siamo davanti a un semplice virus che colpisce i sistemi ICT, ai quali una buona strategia di backup può porre velocemente rimedio: il terribile potere del ransomware sta nella forza estorsiva della minaccia di pubblicazione dei dati sottratti.

Prevenire è sicuramente l’arma più efficace, ma come abbiamo purtroppo visto dalla rapida e improvvisa crescita del numero delle vittime di ransomware, non sempre è stata compresa l’esigenza di investire adeguatamente in cybersecurity. Quantomeno non fino al momento in cui avviene un incidente.

La domanda è volutamente provocatoria: le aziende preferiscono pagare le conseguente di un (costoso) incidente, a cui aggiungere i costi del servizio di consulenza tecnica e legale per arginare i danni di un attacco ransomware o investire una cifra sicuramente inferiore per implementare adeguate misure di sicurezza di prevenzione?

*www.zerozone.it