di Michele Pinassi*

“Se la libertà di stampa significa qualcosa, significa

il diritto di dire alla gente ciò che non vuol sentirsi dire” (George Orwell)

SIENA. L’8 febbraio il Gruppo Trigano, multinazionale francese che costruisce camper, comunica un attacco ai propri sistemi informatici, con conseguenze anche gravi come il fermo alla produzione in alcuni siti, come quello di Siena. “the company has experienced a ransomware-type of cyber attack which blocked parts of the its servers causing some of its operations in France, Italy, Spain and Germany to slow down or stop production entirely”. Trigano production impacted by a ransomware-type cyber attack

Trigano non è la prima né sarà l’ultima azienda ad essere colpita da un attacco ransomware. Ricordiamo bene gli attacchi a Geox, Campari e Luxottica, tanto per citarne di italiani, così come molte altre aziende più piccole (secondo le stime, il 41% delle aziende italiane ha subito un attacco) che hanno fatto notizia solo tra gli “addetti ai lavori”. Del resto, i ransomware saranno, secondo le previsioni del settore cybersec, la minaccia più diffusa (e costosa) dei prossimi anni: il rapporto dell’azienda di sicurezza Sophos stima un costo medio di 1,4 milioni di dollari per il recupero dei dati sottrati.

Proprio per questo, credo sia importante fare chiarezza su cosa è un ransomware, come agisce, quali sono i rischi e le conseguenze, poiché in questi giorni ho letto molte imprecisioni e inesattezze anche sulla stampa.

Innanzi tutto una precisazione: dietro gli attacchi da ransomware ci sono vere e proprie organizzazioni criminali, non “hackers” annoiati alla ricerca di celebrità: la cyber-estorsione è diventata fonte di reddito per gruppi criminali, che sfruttano le vulnerabilità di reti e sistemi per finanziare le proprie attività criminose.

Ma cosa sono i ransomware? Parliamo di software che fanno parte della famiglia di malware (contrazione di “malicious software“, software malevolo), ovvero programmi concepiti con l’obiettivo di causare danni, rubare dati, bloccare l’operatività di un sistema o di una Rete, moltiplicandosi sfruttando le vulnerabilità o usando altre tecniche, come il social engineering (ad esempio, inviandosi come allegati mail ad altri utenti).

Un malware può entrare nel nostro sistema in svariati modi (chiamati “vettori d’attacco“):

- allegati malevoli a messaggi di posta elettronica, inducendo l’utente ad eseguirli o ad aprirli (es. documenti di MS Office contenenti macro);

- software illegale o compromesso, scaricato da siti web e fonti non attendibili;

- chiavette usb o altri supporti informatici infetti;

- sfruttamento di vulnerabilità note in componenti software (ad es. certi browser), utilizzate per compromettere il sistema dell’utente durante la navigazione in Rete;

- software obsoleto, configurazioni errate del sistema o della Rete, tali da esporre il sistema a essere compromesso da remoto attraverso exploit;

- dispositivi IoT vulnerabili o mal configurati, utilizzati come veicolo per colpire all’interno della Rete aziendale;

- dipendenti infedeli o ex-dipendenti a cui non sono stati prontamente revocati i diritti di accesso ai sistemi aziendali;

L’esposizione di un sistema o di una Rete agli attacchi è chiamata “superficie d’attacco“ e la prima sfida che ogni esperto di cybersecurity deve affrontare è, appunto, ridurre questa superficie in modo che rimanga esposto solo il minimo necessario all’operatività aziendale.

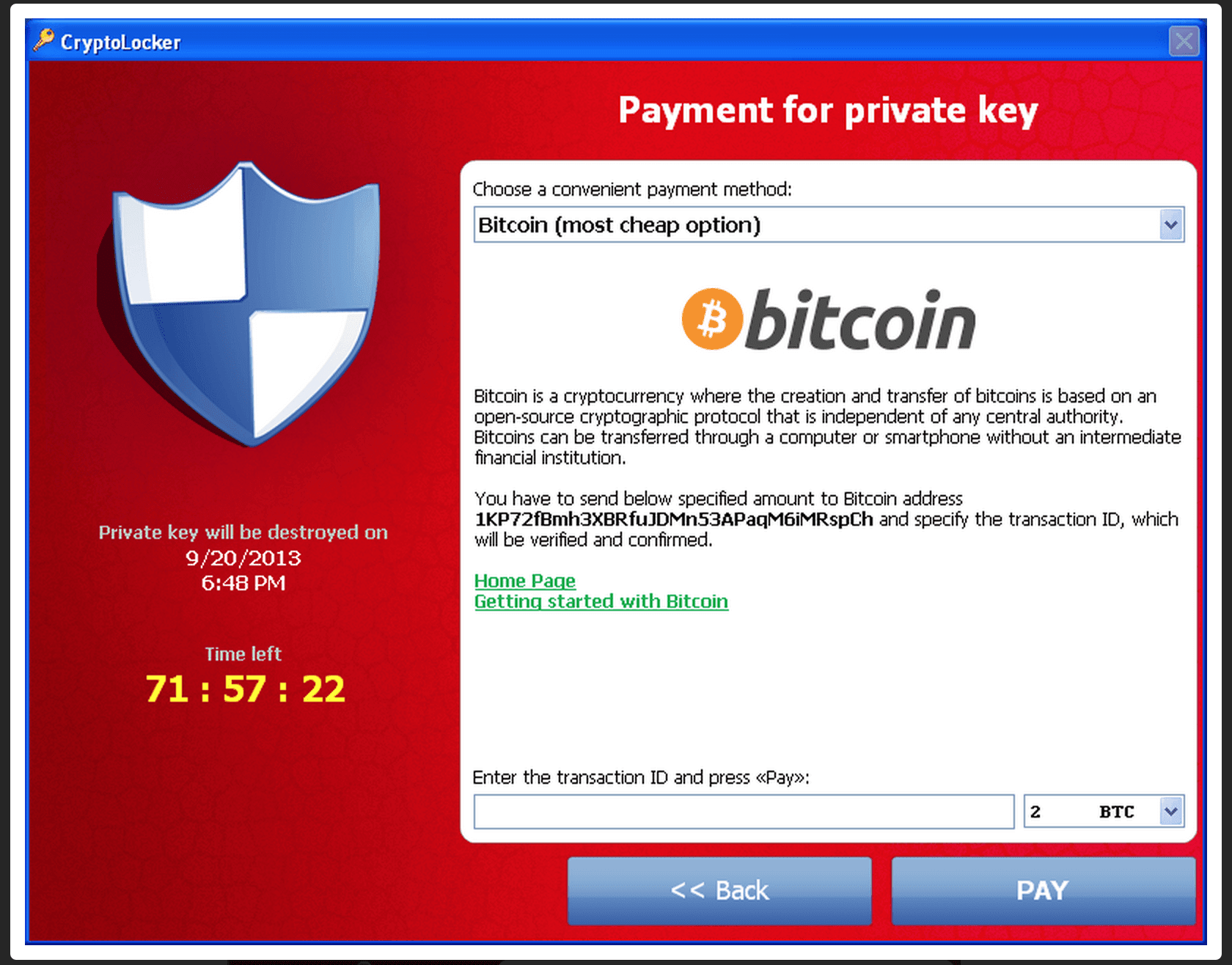

Di tutte le minacce informatiche, i ransomware hanno una particolarità: prendono “sotto sequestro” i dati contenuti nel nostro sistema. “ransom” significa, appunto, riscatto: una volta che uno di questi malware prende il controllo del sistema, generalmente procede a cifrare tutti i files (documenti, fotografie…) e, al termine, mostra una schermata con i dettagli per acquistare la chiave di decrittazione, necessaria per poter recuperare il materiale.

I primi ransomware utilizzavano algoritmi di cifratura elementari e sistemi non particolarmente sicuri, così da essere velocemente “craccati” e il materiale èrecuperato senza dover pagare il riscatto ai criminali. Che ovviamente hanno reagito, elevando la sicurezza degli algoritmi e rendendo i file cifrati non più recuperabili senza la chiave, ottenibile solo dietro pagamento. Giusto per precisione, esistono in circolazione diverse famiglie di ransomware (Revil, RagnarLocker, Avaddon…), ognuna con le sue peculiarità: sto descrivendo il loro funzionamento “generale”.

Il poche parole, se siete colpiti da un attacco ransomware e i vostri file vengono cifrati, non avrete molte altre speranze di recuperarli se non pagando per la chiave oppure da una copia di backup.

A peggiorare la situazione, alcuni di questi ransomware esfiltrano i dati inviandoli ai criminali, permettendo loro di utilizzare una ulteriore leva per indurre al pagamento del riscatto: la minaccia di pubblicare in Rete i dati riservati dell’azienda “sotto sequestro”, aggiungendo sia il danno reputazionale che economico dovuto alla divulgazione di segreti aziendali.

È quanto, ad esempio, hanno tentato di fare i cybercriminali quando hanno colpito Luxottica, fallendo: i sistemi di sicurezza implementati dall’azienda avrebbero impedito l’esfiltrazione dei dati, salvaguardando il prezioso patrimonio e permettendo un ritorno all’operatività in tempi più brevi, senza ulteriori rischi.

Non è andata così per altre realtà che, invece, hanno dovuto pagare un cospicuo riscatto per il recupero dei dati (rischiando anche una pesante sanzione da parte delle autorità), imparando a caro prezzo una preziosa lezione, come un noto refrain pubblicitario amava ripetere: prevenire è meglio che curare.

Come prevenire, quindi? Fermo restando che non esistono sistemi assolutamente sicuri (se non quelli spenti) e che un fattore di rischio è sempre presente, la sfida per le aziende sta nel minimizzarlo e nell’essere consapevoli di quale (e quanto) sia questo fattore.

Ecco quindi qualche consiglio pratico per proteggersi e proteggere i propri dati:

- Ogni giorno è un buon giorno per fare il backup dei dati importanti. Assicuriamoci sempre che i documenti, le foto e tutto il materiale che riteniamo importante e fondamentale per la nostra attività e la nostra vita sia adeguatamente “backuppato” in un luogo sicuro. Consiglio di mantenere sempre allineate le cartelle dei documenti con un servizio cloud in tempo reale e procedere, almeno una volta a settimana, a salvare off-line tutto il materiale importante (ad esempio, su DVD o su un hard disk esterno). Nei contesti aziendali, spesso le soluzioni di backup centralizzato sono già implementate: assicuratevi di averne compreso il funzionamento e di utilizzarle correttamente, per non avere sgradite sorprese in caso di emergenza;

- Utilizzare la cifratura per i documenti che devono rimanere riservati. La crittografia può essere una validissima alleata, forse la migliore (sempre se usata correttamente), per proteggere il materiale riservato. Nel caso di un attacco ransomware e conseguenze esfiltrazione dei documenti, sapere che sono cifrati con un algoritmo sicuro ne impedisce la divulgazione non autorizzata;

- Account con privilegi limitati per le attività quotidiane. Una delle peggiori, e più diffuse, abitudini è quella di utilizzare quotidianamente il PC con un account amministratore: in caso di compromissione, il ransomware (ma vale per i malware in generale) troverà tutte le porte aperte e potrà causare danni ancora maggiori. Per le attività quotidiane è bene utilizzare un account utente con i privilegi necessari e riservarsi l’accesso come “amministratore” solo nei casi in cui sia realmente necessario;

- Non installare software craccato o scaricato da fonti non attendibili. Uno dei modi più facili per compromettere un PC è quello di rendere disponibile, sul Web, software “pirata” già infetto. Non solo, come già ricordato più volte, l’uso di software craccato è una pratica illegale: è uno dei veicoli privilegiati per infettare i sistemi informatici degli incauti utenti. Anche molto software “gratis” disponibile in Rete da fonti non attendibili può essere veicolo di malware, comprese le “app” per il nostro smartphone: evitiamo di scaricare e installare software senza avere sufficienti garanzie sulla sua provenienza e, soprattutto, non facciamolo mai su sistemi critici che contengono materiale strategico;

- Utilizzare una soluzione antivirus professionale e aggiornata. Anche se nessun prodotto può offrire una garanzia di protezione al 100%, l’utilizzo di una valida soluzione antivirus aggiornata può aiutare a difendersi da molte delle minacce informatiche che circolano in Rete. Assicuratevi sempre che le firme dell’antivirus siano aggiornate con cadenza almeno quotidiana;

- Attenzione alle mail fraudolente. Altro veicolo privilegiato sono le e-mail contenenti direttamente il malware o un “dropper” (software che scarica il malware da Internet per infettare il PC), talvolta nascosto nelle macro di Office. Non aprire allegati sospetti, soprattutto se provenienti da mittenti sconosciuti o da fonti non attendibili. È diffuso anche l’uso della cifratura per proteggere gli allegati malevoli come tecnica utilizzata per evadere le analisi degli antivirus: non cadete nella trappola!

- Condividere con parsimonia. Soprattutto nei contesti istituzionali e aziendali, l’uso di directory condivise può semplificare notevolmente l’attività lavorativa. Tuttavia questa pratica semplifica, in un certo senso, la diffusione del ransomware che può sfruttare queste “condivisioni” per diffondersi attraverso la Rete aziendale e comprometterne i sistemi. A meno che non sia strettamente necessario, certe volte è meglio lavorare su piattaforme as-a-service che sulle tradizionali “condivisioni” dei files;

- Assicuratevi di avere un piano di disaster recovery e business continuity che preveda il recupero a seguito di attacco da ransomware. Effettuare periodiche esercitazioni simulando il recupero dei dati dal backup è un ottimo modo per valutare la propria capacità di resistere agli attacchi;

- La formazione del personale nell’individuare le minacce informatiche, come phishing, BEC e attacchi di social engineering, deve essere una priorità per difendere il proprio business (mettetevi alla prova: phishingquiz.withgoogle.com);

Talvolta alcune aziende sottovalutano le conseguenze di un attacco ai propri sistemi informatici. Nella società odierna, la possibilità di comunicare con fornitori, clienti, dipendenti, reparti attraverso gli strumenti telematici, oltre alla gestione e conservazione documentale (che include, talvolta, anche importanti documenti aziendali come brevetti), è d’importanza strategia e un “fermo” forzato della Rete può avere dei costi molto alti, anche in termini reputazionali (es. non riuscendo a rispettare le scadenze).

La sicurezza informatica riveste ormai un ruolo prioritario in ogni azienda, istituzione, impresa che abbia anche solo un PC al suo interno. E anche per ogni famiglia e ogni singola persona che possegga uno smartphone, spesso ignara delle conseguenze che un attacco può avere a un sistema “casalingo” (immaginate semplicemente che qualcuno entri in possesso del vostro PC o del vostro smartphone).

Come la sera ci assicuriamo che la porta di casa o il cancello dell’azienda siano ben chiusi, per proteggere i nostri beni, dovremmo imparare ad assicurarci che anche i nostri dati siano al sicuro: non risparmieremo mai sulla serratura che protegge le nostre case, giusto? Non facciamolo neppure per le “serrature” che devono proteggere i nostri preziosi dati.

*www.zerozone.it